در حسابرسی زیرساخت Cure53 هیچ گونه PII یا نشت حریم خصوصی مشاهده نشده است – وبلاگ

ما از شما دعوت می کنیم که گزارش نهایی اولین ممیزی متمرکز بر امنیت در زیرساخت های مولواد را که در دسامبر سال 2020 تکمیل شده است ، بخوانید.

همانطور که مولواد برای محافظت از کاربران و داده های آنها وجود دارد ، ما نسبت به اظهارات حسابرس مستقل Cure53 خوشحال هستیم ، "آگاهی از امنیت و وضعیت کلی امنیتی باید کاملاً خوب در نظر گرفته شود ، زیرا انتظار می رود Cure53 قادر به کشف هیچ گونه اطلاعات شخصی قابل شناسایی توسط کاربران نهایی مولواد نباشد."

گزارش ممیزی در وب سایت Cure53 موجود است. [19659004] بررسی اجمالی یافته ها

- Cure53 هیچ اطلاعاتی با قابلیت شناسایی شخصی (PII) یا اطلاعات بالقوه خطرناک برای حریم خصوصی پیدا نکرد.

- Cure53 شش (6) آسیب پذیری را شناسایی کرد که از "اطلاعاتی" تا "بالا" بودند.

- شش (6) مسئله متفرقه دیگر نیز ذکر شده است که باز هم از موارد اطلاع رسانی تا موضوعات دیگر را در بر می گیرد. در زیر می توانید پاسخ های ما به چند مورد از یافته های Cure53 را مشاهده کنید.

- ما برای همه آسیب پذیری هایی که Cure53 شناسایی کرده است ، تصمیماتی داریم. بعضی از آنها در حال حاضر در دسترس هستند در حالی که بقیه پس از آزمایش مناسب در روزهای آینده ارائه می شوند.

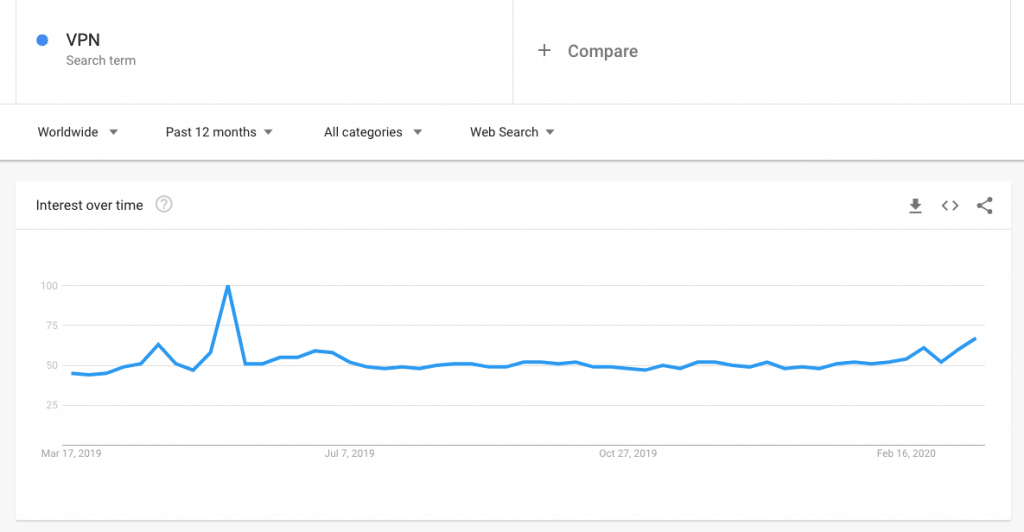

کلید واژه: مولواد اکنون هم از نظر زیرساخت و هم از نظر برنامه ممیزی می شود! تکمیل ممیزی های خارجی و منظم در کل سرویس VPN ما از اهداف بلند مدت ما بوده است.

آسیب پذیری های شناسایی شده مورد علاقه

MUL-03-005 WP2: کاربران OpenVPN توسط مهاجمین می توانند قطع شوند (بالا) [19659012] به نقل از Cure53: "مشخص شد که مهاجمان می توانند اتصال سایر همتایان OpenVPN را که از همان ورودی ورودی استفاده می کنند ، ببندند. یک اسکریپت OpenVPN monitor.py به طور مرتب به رابط مدیریت OpenVPN نمونه سرور با پیکربندی OpenVPN متصل می شود. این اسکریپت قصد دارد همه کاربران متصل OpenVPN را واکشی کرده و در صورت انقضا هر یک از این حساب ها از طریق API بررسی کند. سرانجام ، حساب های منقضی شده از طریق فرمان kill-kill صادر شده از طریق رابط مدیریت OpenVPN قطع می شوند. "

نظرات ما: Cure53 این آسیب پذیری را در اسکریپتی که مدتی قبل به روز نشده بود ، پیدا کرد. ما هرگز این آسیب پذیری را مورد سو استفاده قرار نداده ایم. از آن زمان ما با بهبود ضدعفونی کردن ورودی کاربر نام کاربری ، اصلاحاتی را برای این سوit استفاده قرار داده ایم.

MUL-03-002 WP2: تأیید اعتبار کاربر OpenVPN قابل عبور است (متوسط)

به نقل از Cure53: "It مشخص شد که مهاجمان می توانند از خدمات OpenVPN مولواد بدون پرداخت هزینه برای آن استفاده کنند. "

نظرات ما: بین حفظ زمان بالا و از دست دادن مشتریان بالقوه خوشحال خط خوبی وجود دارد. ما احساس کردیم که رویکرد اصلی ما توازن خوبی بین این دو است.

این آسیب پذیری رویکرد ما را برای مشخص کرد اگر و چه API ما ، به ویژه برای رله های OpenVPN در دسترس نباشد. پیامد منفی مشخص شده توسط Cure53 این بود که افراد یا ربات های مخرب می توانند در رله های OpenVPN ما وقت آزاد داشته باشند.

برای پرداخت به مشتریان ، عملکرد در رله های OpenVPN باید همچنان مانند گذشته در هنگام خرابی API در دسترس باشد ، در حالی که پیشگیری از سو abuse استفاده به روز رسانی شده است. مرزهای امنیتی برای محیط میزبان. آدرس های مربوط به پیکربندی باید توسط Mullvad بیشتر مورد بررسی قرار گیرد ، تا مشخص شود که آیا استفاده از docker به عنوان یک پشته فن آوری ، از نظر یکپارچگی یا میزبانی از میزبان ، از ویژگی های تقویت کننده عملکرد یا امنیت برخوردار است. اگر این منجر به تصمیم گیری برای استفاده بیشتر از docker شود ، باید یک پروژه سخت سازی کلی برای به حداقل رساندن سطح حمله پیکربندی فعلی آغاز شود. "

نظرات ما: Docker ، در رله های VPN ، از بخش امنیتی استفاده نمی شود ، بلکه به منظور بهبود مدیریت وابستگی برای خدماتی است که به نسخه های مختلف نرم افزار متکی هستند.

ما زمینه های نگرانی آنها را همانطور که اکنون وجود دارد برطرف کرده ایم ، اما توجه به آینده زیرساخت قابل اعتماد و شفاف تر.

MUL-03-001: مقایسه زمانبندی ناامن در احراز هویت (کم)

به نقل از Cure53: اپراتور مقایسه برای پرس و جو از حساب شناسایی شده توسط رمز حساب از پایگاه داده. این امر باعث ایجاد رابطه خطی بین زمان اجرای درخواست و طول پیشوند معادل رمز حساب مورد پرسش می شود که با توکن های حساب داده های ذخیره شده مقایسه می شود. "

نظرات ما: ما تشخیص داد که راه حل مناسب برای این مشکل نیاز به بازسازی مجدد پایگاه داده حساب دارد که ما آماده نیستیم آن را با اطلاع کوتاه انجام دهیم. با توجه به اینکه این آسیب پذیری کم خطر تلقی می شود و برای بهره برداری به حمله ای کاملاً درگیر احتیاج دارد ، تصمیم گرفتیم بلافاصله نسبت به آن اقدام نکنیم. این در هفته های آینده برطرف خواهد شد.

MUL-03-006 WP2: Shadowsocks-libev منسوخ شده و به صورت ریشه اجرا می شود (کم)

به نقل از Cure53: "مشخص شد که shadowsocks-libev نسخه 3.1.3 کتابخانه منسوخ شده و در معرض چندین بردار حمله شناخته شده است که منجر به رمزگشایی ترافیک رمزگذاری شده می شود. این باعث می شود خطر استفاده از VPN توسط سانسورها ، در کنار یک کلید استاتیک شناخته شده برای عموم ، شناسایی شود. در همان زمان ، یکی از موارد سرور ss به عنوان root اجرا می شود ، بنابراین یک خطر غیر ضروری را نشان می دهد.

"توصیه می شود که سرور ss به عنوان یک کاربر استاندارد روی پورتی اجرا شود که به هیچگونه دسترسی root نیاز ندارد. حمل و نقل پورت می تواند از طریق iptables برای هدایت تمام ترافیک مورد نظر به پورت ریشه (443) به پورت غیر ریشه ss-server مستقر شود. علاوه بر این ، باید در نظر گرفت که از پروکسی Socks متفاوتی استفاده شود که تأیید اعتبار کاربر را به جای کلید ثابت برای دور زدن سانسور احتمالی به کار گیرد. "

" توجه: این مسئله برای ترافیک VPN که از آن عبور می کند قابل استفاده نیست. یکپارچگی این سرویس ها با استفاده از طرح های رمزگذاری ارائه شده توسط OpenVPN و WireGuard محافظت می شود. "

نظرات ما: کلید استاتیک عمومی یک انتخاب طراحی است تا کاربران بتوانند بدون سرور به سرور متصل شوند. مدارک اجرای فرایند ss-server به عنوان root پورت 443 برطرف شده است. ما سرورهای Shadowsocks خود را به روز خواهیم کرد تا رمزهایی را که با انتشار برنامه همزمان می شوند تغییر دهیم.

قصد ما برای انجام ممیزی های منظم

اکنون که اولین ممیزی زیرساخت های خود را به پایان رسانده ایم ، تلاش خواهیم کرد این کار را انجام دهیم به صورت سالانه ، دقیقاً مانند ممیزی های برنامه ما. ممیزی های آینده ما بیشتر بر محور شفافیت سیستم ما خواهد چرخید.

برای حق جهانی حریم خصوصی ،

مولواد

.